Cómo ver los intentos de conexión fallidos al servidor por SSH en Linux

Al configurar un servidor a orden pública, es común que distintas entidades decidan romper la seguridad y privacidad del mismo. Por lo que ver los intentos de conexión fallidos te permitirá inspeccionar y realizar un análisis al respecto.

Dicho servicio lo ofrece Secure Shell, también conocido como SSH. Una capa de protección dentro del sistema operativo de Linux, que encripta la transmisión de datos.

Este protocolo trabaja como un intermediario, que protege la conexión entre los clientes y los servidores. Evitando que un tercero intercepte el intercambio de información.

En lo que respecta a los administradores que adjuntan a su servidor los beneficios de SSH, les permite conectarse de manera remota al mismo. La cual puede configurarse en base a los deseos del usuario para aumentar la protección.

Si estás interesado en instalar y aprender a utilizar Secure Shell para ver los intentos de conexión fallidos dentro de tu servidor, debes saber que Linux cuenta con comandos muy sencillos que te permiten hacerlo.

De manera que sólo es necesario continuar leyendo y tomar nota, evitando que cualquier entidad continúe intentando invadir el servidor que manejas.

¿Cómo instalar Secure Shell para ver los intentos de conexión fallidos del servidor?

Uno de los grandes beneficios de obtener el permiso de administrador de sistemas operativos como Linux, es manejar la total autoría de las configuraciones y utilidades del ordenador.

Asimismo, también tienes permitido ejecutar los comandos necesarios (pues este sistema se maneja a través de ellos) para instalar y ejecutar las tareas que resultan indispensables para ti.

Algunas veces, el protocolo de protección de Secure Shell viene integrado en algunos ordenadores que trabajan a través de este SO. Mientras que otros se mantienen desactualizados y no lo han adquirido aún.

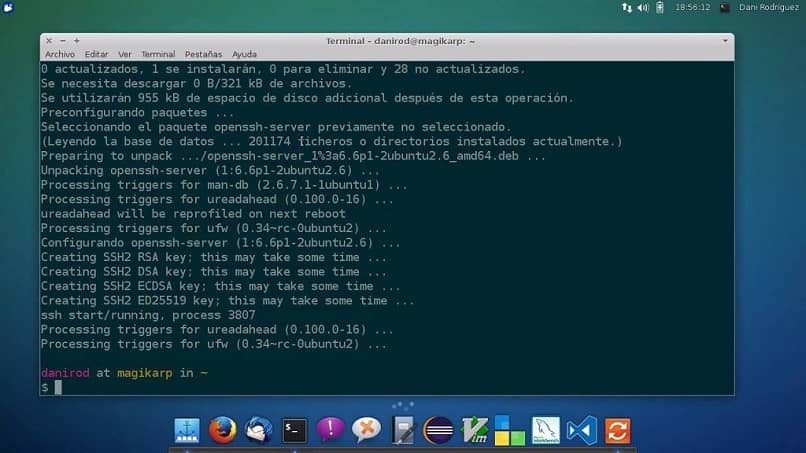

De manera que si no posees SSH entre tus herramientas y has adquirido permisos de administrador, debes abrir la ventana de “Terminal” para ejecutar comandos.

Para lograr instalarlo debes escribir el código correspondiente a la versión de Linux que utilizas. Por ejemplo, en Ubuntu debe escribirse “sudo apt install openssh-server”. Ya ejecutado, sólo debes esperar que el procedimiento culmine automáticamente.

Comandos de SSH para visualizar los intentos de conexión fallidos en el servidor

Como fue mencionado anteriormente, la variabilidad de comandos relacionados a la solicitud de conexiones a través de Secure Shell (como reiniciar un servidor web, por ejemplo) también varía dependiendo de la versión del sistema operativo que se haya instalado.

Ubuntu

Existen distintas codificaciones para visualizar las conexiones fallidas que se ejecutaron en tu servidor. Sin embargo, el más utilizado y aquel que muestra la información más sencilla es “grep "Failed password" /var/log/auth.log”.

Al presionar la tecla “Enter”, se desplegará en la pantalla una lista indefinida de los intentos de conexión fallidos que se realizaron desde que SSH fue establecido para proteger el servidor.

Dicha lista posee información relacionada a la dirección IP del equipo, el nombre de usuario utilizado para iniciar sesión y el puerto utilizado durante el intento.

Para obtener información adicional, puedes ingresar el comando de “egrep "Failed|Failure" /var/log/auth.log”. Este le permite al usuario obtener detalles más completos sobre el tema.

RHEL o CentOS

En el caso de versiones como CentOS o RHEL, la información de la seguridad de Secure Shell es alojada en el archivo “/var/log/secure”. Esta dirección también lleva el registro de los intentos de conexión fallidos realizados dentro del servidor, lo cual puede visualizarse con el comando de “egrep "Failed|Failure" /var/log/secure” dentro del “Terminal”.

Al igual que en Ubuntu, esta lista posee datos con respecto al usuario utilizado para realizar la conexión, el número de puerto y la dirección IP del equipo.

Una vez ejecutadas estas ordenes, podrás realizar un análisis de los tipos de invasiones que has recibido hasta el día de hoy a tu servidor. Existen distintas entidades que pueden intentar realizar una conexión, que pueden ser bots o personas, lo cual se establece en base al patrón ejecutado para ingresar.

Una vez evaluado estos aspectos, finalmente sabes qué bloquear y cuáles aspectos reforzar. Para evitar que se vuelva a intentar invadir la privacidad y seguridad de tu servidor.